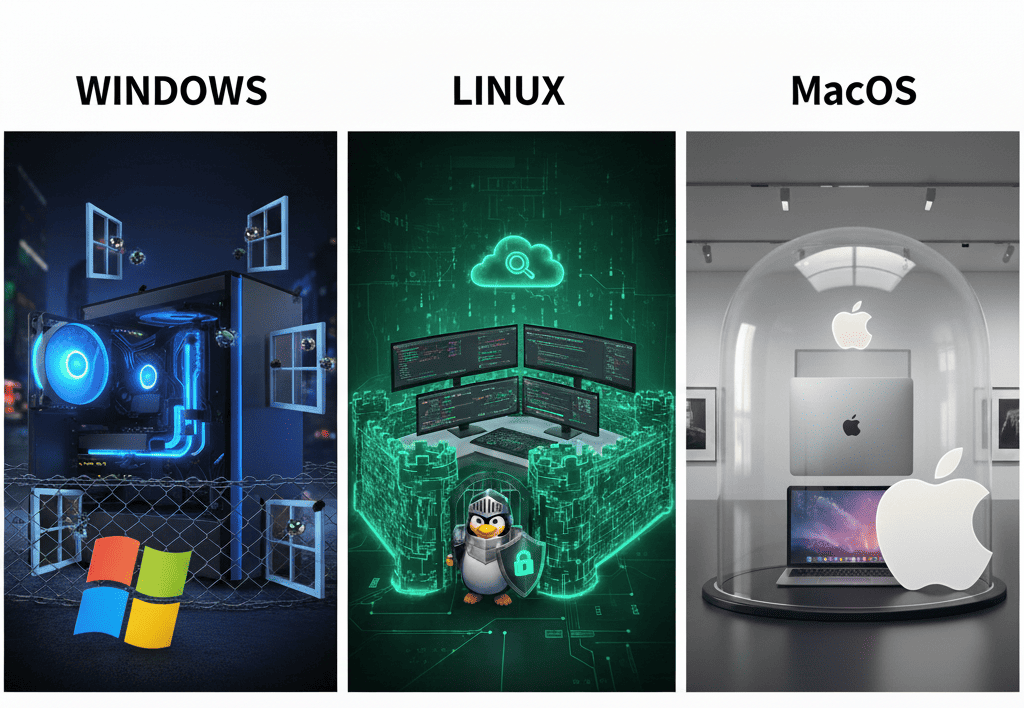

Diferenças de Segurança entre Windows, Linux e macOS

Introdução

Os sistemas operacionais são a base de qualquer ambiente computacional moderno. Eles fazem a intermediação entre hardware, software e usuários, sendo responsáveis não apenas pelo desempenho e estabilidade, mas também pela segurança das informações processadas. Em um cenário de crescente sofisticação de ataques cibernéticos, compreender como cada sistema operacional trata a segurança tornou-se um requisito fundamental para profissionais de TI, estudantes e usuários avançados.

Windows, Linux e macOS dominam o mercado de desktops e servidores, cada um com arquiteturas, filosofias de desenvolvimento e modelos de segurança distintos. Essas diferenças impactam diretamente a forma como permissões são concedidas, processos são isolados, memória é protegida e ameaças são mitigadas. Do ponto de vista da Segurança da Informação, o sistema operacional é uma das camadas mais críticas de defesa, pois falhas nesse nível podem comprometer todo o ambiente.

Neste artigo, analiso de forma comparativa como Windows, Linux e macOS lidam com segurança, explorando seus mecanismos internos, vulnerabilidades mais comuns, tipos de ataques e práticas recomendadas de hardening. Ao final desta introdução, deixo claro que, como profissional da área, considero essencial entender essas diferenças para tomar decisões técnicas mais seguras e conscientes em qualquer cenário de uso.

Sistemas Operacionais e Segurança da Informação

A Segurança da Informação baseia-se em três pilares clássicos: confidencialidade, integridade e disponibilidade. O sistema operacional atua diretamente nesses três aspectos ao controlar quem pode acessar dados, como eles podem ser modificados e se os serviços permanecem disponíveis mesmo diante de falhas ou ataques.

Um sistema operacional seguro deve oferecer isolamento entre usuários e processos, controle rigoroso de permissões, proteção de memória, mecanismos de auditoria e capacidade de atualização constante. Windows, Linux e macOS implementam esses requisitos de maneiras diferentes, refletindo suas origens e objetivos principais.

Modelo de Permissões e Controle de Usuários

Windows

O Windows utiliza um modelo de permissões baseado em listas de controle de acesso (ACLs). Cada arquivo, pasta ou recurso do sistema possui uma ACL que define quais usuários ou grupos podem ler, escrever ou executar determinado conteúdo. O sistema diferencia claramente usuários comuns e administradores.

Um ponto importante é o User Account Control (UAC), que reduz privilégios administrativos durante o uso normal e solicita elevação apenas quando necessário. Apesar disso, muitos usuários ainda utilizam contas com privilégios elevados, o que amplia a superfície de ataque em casos de malware.

Linux

O Linux adota um modelo tradicional de permissões baseado em usuários, grupos e permissões de leitura, escrita e execução. Além disso, conta com mecanismos avançados como SELinux e AppArmor, que implementam controle de acesso obrigatório (MAC), restringindo o que processos podem fazer, mesmo quando executados como root.

A separação entre usuário comum e superusuário (root) é rigorosa, e o uso de privilégios elevados é geralmente feito de forma temporária, por meio do comando sudo.

macOS

O macOS, baseado em Unix, herda conceitos semelhantes aos do Linux. Ele utiliza permissões de arquivos tradicionais e diferencia claramente usuários comuns e administradores. Além disso, conta com tecnologias como System Integrity Protection (SIP), que impede modificações em áreas críticas do sistema, mesmo por usuários administrativos.

Esse modelo reduz significativamente o impacto de malwares que tentam alterar componentes centrais do sistema operacional.

Gerenciamento de Processos e Isolamento

Windows

No Windows, cada processo é executado em seu próprio espaço de memória virtual, o que garante isolamento básico. O sistema também implementa níveis de integridade, impedindo que processos de menor privilégio interfiram em processos mais críticos.

Entretanto, historicamente, o Windows foi mais permissivo na comunicação entre processos, o que já foi explorado em ataques de escalonamento de privilégios.

Linux

O Linux possui um modelo robusto de isolamento de processos, com forte uso de namespaces e cgroups, especialmente em ambientes de servidores e containers. Esses recursos permitem isolar processos, usuários, rede e até sistemas de arquivos, sendo amplamente utilizados em tecnologias como Docker e Kubernetes.

Esse nível de controle reduz drasticamente o impacto de falhas em aplicações isoladas.

macOS

O macOS utiliza um modelo de sandboxing bastante rígido, especialmente para aplicativos distribuídos pela App Store. Processos são limitados em termos de acesso a arquivos, rede e dispositivos, o que dificulta ações maliciosas mesmo após a execução de um aplicativo comprometido.

Proteção e Gerenciamento de Memória

A proteção de memória é essencial para evitar ataques como buffer overflow e execução de código arbitrário.

-

Windows implementa tecnologias como Data Execution Prevention (DEP) e Address Space Layout Randomization (ASLR).

-

Linux também utiliza ASLR e outras proteções no kernel, além de compilações reforçadas em distribuições modernas.

-

macOS combina ASLR, proteção contra execução de código em regiões não autorizadas e verificações de integridade em tempo de execução.

Esses mecanismos tornam ataques de exploração de memória cada vez mais complexos e menos previsíveis.

Mecanismos de Segurança Nativos

Windows

O Windows oferece uma ampla gama de ferramentas nativas, como Windows Defender, Firewall do Windows, BitLocker para criptografia de disco e políticas de grupo para controle centralizado. Em ambientes corporativos, essas ferramentas são altamente integradas.

Linux

No Linux, a segurança depende fortemente da distribuição utilizada. Firewalls como iptables ou nftables, criptografia com LUKS e ferramentas de auditoria como auditd são amplamente disponíveis. A flexibilidade é uma vantagem, mas exige maior conhecimento técnico.

macOS

O macOS conta com FileVault para criptografia, Gatekeeper para controle de aplicativos, XProtect para detecção de malware e o já citado SIP. Esses recursos são ativados por padrão, oferecendo boa proteção mesmo para usuários menos experientes.

Vulnerabilidades Comuns e Ameaças

Windows

O Windows é historicamente o alvo mais frequente de malwares, principalmente devido à sua ampla base de usuários. Ameaças comuns incluem ransomware, trojans e spyware. Ataques exploram, em muitos casos, engenharia social e falhas em softwares de terceiros.

Linux

No Linux, ataques costumam focar servidores mal configurados, serviços expostos e credenciais fracas. Vulnerabilidades em serviços como SSH mal protegidos são exemplos clássicos. O menor número de malwares desktop não significa ausência de riscos.

macOS

O macOS tem sido cada vez mais visado por malwares sofisticados, especialmente adwares e spywares. Muitos ataques exploram permissões concedidas indevidamente pelo usuário ou falhas em aplicativos não oficiais.

Exemplos Práticos de Ataques

-

Windows: ransomware que se espalha por meio de anexos de e-mail e explora privilégios administrativos.

-

Linux: invasão de servidor via força bruta em SSH seguida de instalação de backdoors.

-

macOS: aplicativos falsos que burlam a atenção do usuário para obter permissões de acesso total ao sistema.

Esses exemplos demonstram que o fator humano é tão crítico quanto a tecnologia empregada.

Boas Práticas de Hardening

Independentemente do sistema operacional, algumas práticas são universais:

-

Manter o sistema e aplicativos sempre atualizados.

-

Utilizar contas com privilégios mínimos.

-

Ativar criptografia de disco.

-

Configurar firewall adequadamente.

-

Desabilitar serviços desnecessários.

-

Realizar backups regulares.

No Windows, políticas de grupo e o uso correto do UAC são fundamentais. No Linux, o uso de SELinux ou AppArmor e a proteção de serviços expostos fazem grande diferença. No macOS, manter SIP e Gatekeeper ativos é altamente recomendado.

Conclusão

As diferenças de segurança entre Windows, Linux e macOS refletem não apenas escolhas técnicas, mas também filosofias distintas de desenvolvimento e público-alvo. Nenhum sistema operacional é intrinsecamente “inseguro”; a segurança depende da combinação entre arquitetura, configuração, atualizações e comportamento do usuário.

Windows se destaca pela integração de ferramentas corporativas, Linux pela flexibilidade e controle avançado, e macOS pelo forte foco em proteção por padrão e experiência do usuário. Para a Segurança da Informação, compreender essas diferenças é essencial para escolher a plataforma adequada e aplicar medidas eficazes de proteção.

Do meu ponto de vista, como alguém que analisa sistemas operacionais sob a ótica da segurança, acredito que o fator mais determinante não é apenas o sistema escolhido, mas o nível de conhecimento aplicado em sua configuração e uso consciente, pois segurança é sempre um processo contínuo, nunca um estado final.