Ataque de ransomware: Como funciona um ataque de ransomware e como evitá-lo

Como funciona um ataque de ransomware e como evitá-lo. Entenda todas as etapas de um ataque de ransomware, seus impactos e as melhores estratégias para prevenir esse tipo de ameaça cibernética.

Ataque de ransomware é um dos termos mais temidos no universo da segurança digital. O crescimento exponencial desse tipo de ataque transformou empresas, governos e usuários comuns em alvos potenciais. A sofisticação das campanhas criminosas e a facilidade com que vulnerabilidades podem ser exploradas tornam o ransomware uma ameaça capaz de interromper operações críticas, bloquear dados essenciais e gerar prejuízos financeiros com impacto duradouro.

A seguir, um guia completo com 1700 palavras oferecendo compreensão aprofundada sobre como funciona um ataque de ransomware, seus estágios, técnicas utilizadas pelos invasores, vetores de entrada comuns e, acima de tudo, como evitá-lo por meio de práticas robustas de defesa.

O que é um ataque de ransomware

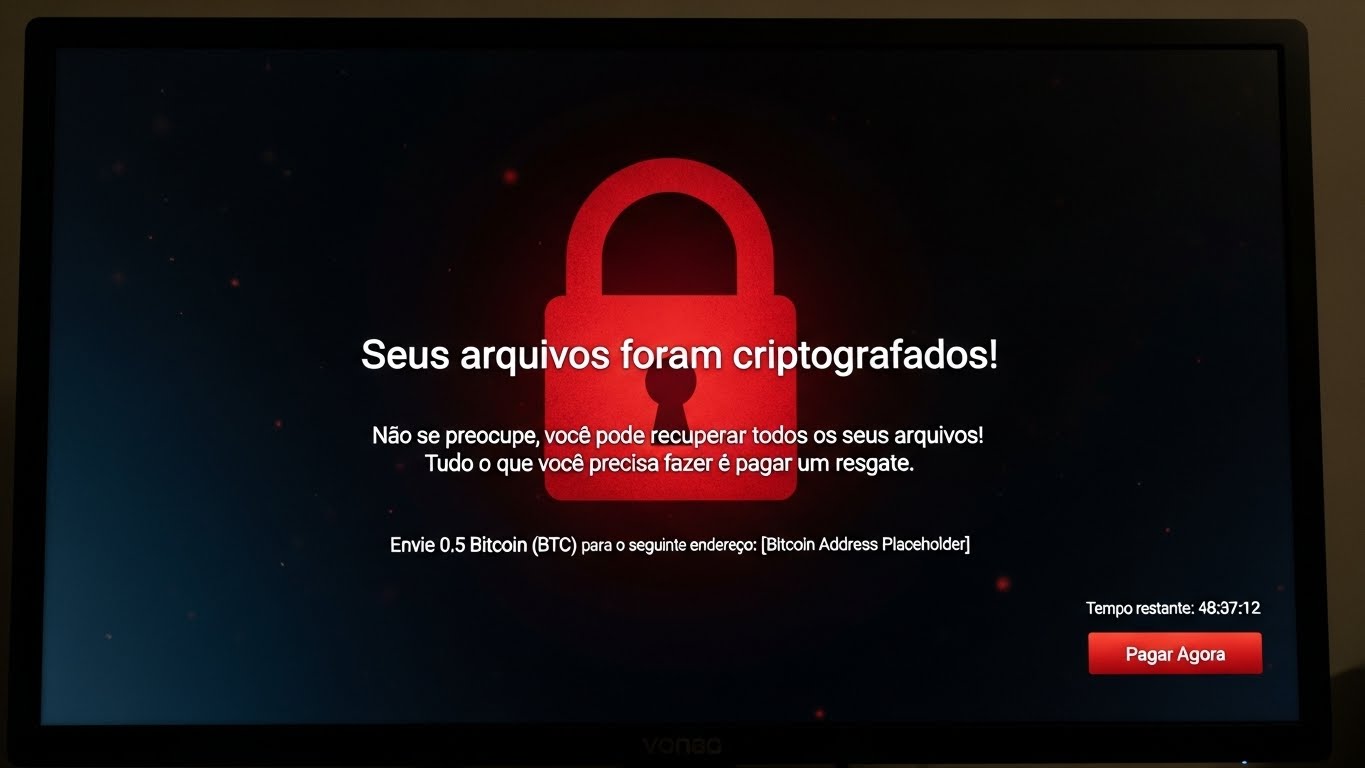

Ransomware é um tipo de malware projetado para sequestrar dados ou sistemas, tornando-os inacessíveis até que a vítima pague um resgate (ransom). O pagamento geralmente é solicitado em criptomoedas, dificultando o rastreamento.

Um ataque de ransomware não é apenas um simples bloqueio de arquivos. Ele representa uma cadeia de eventos planejada, com métodos avançados de infiltração, persistência e execução. Nos cenários mais graves, o atacante também realiza exfiltração de dados, combinando criptografia com vazamento de informações sensíveis (double extortion).

Droppers, exploit kits, phishing e vulnerabilidades não corrigidas são algumas das portas de entrada utilizadas, mas o ciclo completo envolve etapas bem definidas.

Ciclo de vida de um ataque de ransomware

1. Reconhecimento e exploração inicial

O primeiro estágio de um ataque de ransomware consiste na identificação das vulnerabilidades da vítima. Os criminosos analisam:

-

Serviços expostos à internet.

-

Sistemas sem patches.

-

Protocolos como RDP com senhas fracas.

-

Configurações inadequadas de firewall.

-

Usuários suscetíveis a phishing.

Uma vez identificada a falha, o atacante inicia a exploração. Essa etapa frequentemente utiliza:

-

Phishing com anexos maliciosos.

-

Download de arquivos infectados.

-

Exploração de vulnerabilidades em servidores.

-

Credential stuffing usando senhas vazadas.

A entrada é silenciosa. Em ataques avançados, os invasores utilizam técnicas de living off the land para não serem detectados.

2. Movimento lateral e escalonamento de privilégios

Após invadir o ambiente, o ransomware raramente é executado imediatamente. O atacante busca acesso a contas administrativas e movimenta-se pela rede para identificar os ativos de maior valor.

Técnicas utilizadas:

-

Pass-the-hash.

-

Kerberoasting.

-

Força bruta interna.

-

Uso de ferramentas nativas do sistema como PowerShell e PsExec.

O objetivo é obter controle total do ambiente e evitar limitações impostas por contas comuns.

3. Identificação e coleta de dados

Os invasores procuram arquivos sensíveis, bancos de dados e sistemas críticos. Podem exfiltrar dados para servidores externos por meio de:

-

Protocolos criptografados.

-

Armazenamento em nuvem comprometido.

-

Redes Tor.

Essa etapa é essencial para a estratégia de extorsão dupla.

4. Criptografia e bloqueio

Aqui o ransomware é ativado. Ele utiliza algoritmos como:

-

AES para criptografia de arquivos.

-

RSA ou ECC para criptografia de chaves simétricas.

O atacante garante que a única forma de reverter o processo seja com a chave privada que possui.

Arquivos ficam inutilizáveis, sistemas ficam inacessíveis e extensões são alteradas. Muitas variantes também:

-

Desativam backups.

-

Apagam shadow copies.

-

Interrompem serviços essenciais.

5. Extorsão e fase pós-ataque

Uma nota de resgate aparece com instruções. A vítima é pressionada com:

-

Risco de destruição permanente dos arquivos.

-

Vazamento de dados sensíveis.

-

Interrupção operacional contínua.

Mesmo pagando, não há garantia de que:

-

Os dados serão restaurados.

-

As informações roubadas serão apagadas.

-

O ambiente não será atacado novamente.

Principais tipos de ataque de ransomware

Crypto-ransomware

Criptografa arquivos e impede seu acesso sem o pagamento.

Locker ransomware

Bloqueia o acesso ao sistema inteiro.

Double extortion

Criptografa e vaza informações, aumentando o poder de chantagem.

Triple extortion

Além das duas formas acima, realiza ataques DDoS para aumentar a pressão.

Ransomware-as-a-Service (RaaS)

Modelo de assinatura onde criminosos vendem kits de ransomware prontos para uso, ampliando a escala dos ataques.

Vetores de entrada mais comuns em um ataque de ransomware

Engenharia social e phishing

Links maliciosos, anexos com macros, e-mails falsos de fornecedores ou bancos.

Exploração de vulnerabilidades

Falhas em sistemas operacionais, servidores web, VPNs ou aplicações corporativas.

Credenciais fracas

Senhas previsíveis e reutilizadas em múltiplos serviços.

Conexões RDP expostas

Um dos vetores mais explorados em ambientes corporativos.

Softwares piratas

Instaladores modificados com payloads maliciosos.

Impactos de um ataque de ransomware

Os prejuízos decorrentes desse tipo de ataque podem ser devastadores:

-

Paralisação completa das operações.

-

Perda de dados essenciais.

-

Custos relacionados à resposta a incidentes.

-

Danos reputacionais.

-

Exposição de informações confidenciais.

-

Multas por falhas de conformidade.

Segundo análises de mercado, ataques de ransomware geram bilhões de dólares em prejuízo global por ano. Empresas pequenas são alvos preferenciais por apresentarem defesas mais frágeis.

Como evitar um ataque de ransomware

1. Implementar backups seguros e isolados

A regra 3-2-1 é essencial:

-

3 cópias dos dados.

-

2 mídias diferentes.

-

1 backup offline ou em local isolado.

Backups devem ser testados periodicamente para garantir sua integridade.

2. Manter sistemas atualizados

Patches corrigem vulnerabilidades críticas frequentemente exploradas por ransomwares. Mantenha:

-

Sistemas operacionais.

-

Softwares corporativos.

-

Servidores.

-

Equipamentos de rede.

-

Aplicações de terceiros.

3. Fortalecer credenciais e autenticação

Medidas imprescindíveis:

-

Políticas de senha robustas.

-

MFA em todos os acessos remotos.

-

Bloqueio de tentativas de login.

-

Monitoramento de credenciais vazadas.

4. Restrição de privilégios

A prática do princípio de menor privilégio reduz drasticamente o impacto de um ataque. Apenas usuários essenciais devem possuir acesso administrativo.

5. Segmentar a rede

Ambientes diferentes (produção, testes, usuários) devem ser isolados. Assim, mesmo que um ataque de ransomware ocorra, sua expansão é limitada.

6. Filtragem e proteção de e-mail

Ferramentas eficazes detectam:

-

Phishing.

-

Links suspeitos.

-

Anexos executáveis.

-

Remetentes fraudulentos.

Treinamento de usuários complementa essa estratégia.

7. Antivírus e EDR

Ferramentas modernas de detecção e resposta:

-

Monitoram comportamentos suspeitos.

-

Impedem execução de malwares.

-

Bloqueiam comunicação com C2 (command and control).

8. Monitoramento contínuo

Ferramentas SIEM, SOC e análise de eventos reduzem o tempo de resposta a incidentes.

9. Hardening de sistemas

Algumas práticas:

-

Desativar macros.

-

Controlar execução de scripts.

-

Restringir portas expostas.

-

Bloquear executáveis não autorizados.

10. Cultura de segurança

Treinamentos regulares:

-

Identificação de phishing.

-

Boas práticas de navegação.

-

Cuidados com ambientes pessoais e corporativos.

Como responder a um ataque de ransomware

Mesmo com todas as proteções, nenhuma defesa é infalível. Em caso de incidente:

1. Isolar máquinas afetadas

Desconectar da rede para impedir propagação.

2. Acionar o time de resposta a incidentes

Equipes internas ou externas avaliam:

-

Vetor de entrada.

-

Extensão do ataque.

-

Integridade dos backups.

3. Avaliar a possibilidade de restauração

Verifique backups e sistemas comprometidos.

4. Registrar evidências

Logs, hashes e artefatos são essenciais para investigação.

5. Não pagar o resgate

Recomendação geral das autoridades. Não há garantias, e o pagamento financia novas operações criminosas.

6. Reforçar segurança pós-incidente

Correção de falhas, hardening e nova política de prevenção.

Considerações finais

O aumento constante do número de ataques de ransomware exige que indivíduos e organizações adotem estratégias preventivas sólidas. A compreensão de como funciona um ataque de ransomware é o primeiro passo para criar uma barreira eficaz contra extorsões digitais.

Com práticas de segurança bem implementadas, cultura organizacional forte e monitoramento contínuo, é possível reduzir significativamente os riscos e garantir resiliência diante das ameaças modernas.